Campagne de phishing ciblant les utilisateurs HubSpot, analyse factuelle et recommandations

Contexte de la menace de phishing HubSpot

Plusieurs équipes de recherche en cybersécurité ont documenté une campagne de phishing ciblée visant les utilisateurs de la plateforme HubSpot.

Contrairement au phishing de masse classique, cette attaque s’appuie sur une connaissance fine des usages métiers (CRM, marketing automation, campagnes emailing) et sur des techniques d’évasion avancées conçues pour contourner les passerelles de sécurité traditionnelles.

L’objectif est clair : voler les identifiants HubSpot afin de compromettre les comptes, détourner des campagnes marketing ou rebondir vers d’autres attaques (fraude, spear phishing, diffusion de malware).

Anatomie de l’attaque

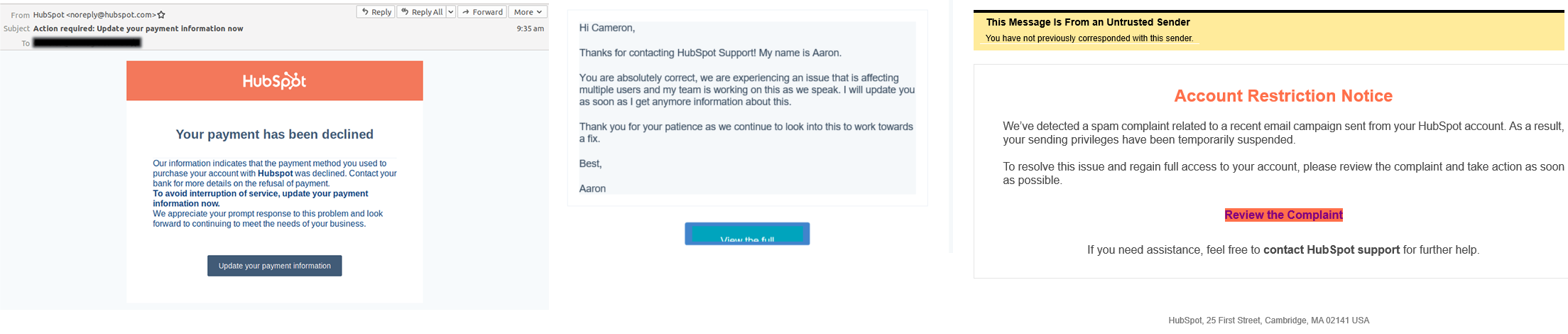

1. Usurpation de notifications HubSpot

Les emails observés se présentent comme des alertes légitimes HubSpot :

- problème de campagne,

- pic inhabituel de désinscriptions,

- action urgente requise sur le compte.

Le contenu est sobre, crédible et contextualisé, ce qui réduit fortement la vigilance de l’utilisateur, en particulier chez les profils marketing ou commerciaux.

2. Contournement des filtres email classiques

Cette campagne se distingue par plusieurs techniques d’évasion :

- Lien de phishing masqué dans le “display name” de l’expéditeur

→ champ rarement analysé en profondeur par de nombreuses passerelles email. - Absence de lien cliquable visible dans le corps du message, limitant l’efficacité des moteurs URL traditionnels.

- Envoi via des infrastructures légitimes compromises (plateformes d’emailing ou serveurs SMTP valides), ce qui permet de passer SPF, DKIM et DMARC sans alerte.

👉 Résultat : l’email paraît “propre” sur le plan technique, tout en restant malveillant.

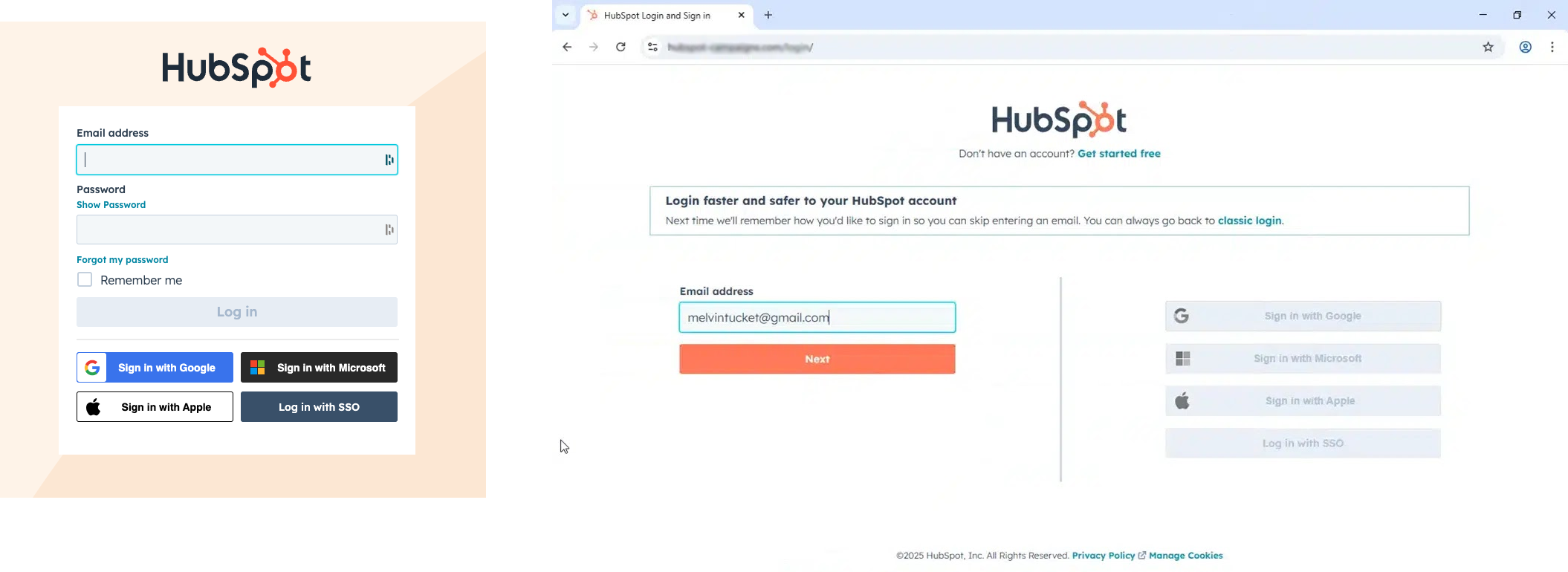

3. Vol de credentials

Le clic redirige vers une fausse page de connexion HubSpot, hébergée sur un domaine récemment créé ou compromis.

Les identifiants saisis sont immédiatement exfiltrés vers l’infrastructure de l’attaquant.

Une fois le compte compromis :

- accès aux données CRM,

- envoi de phishing interne depuis un compte légitime,

- rebond vers d’autres services SaaS liés.

Pourquoi cette attaque est dangereuse

- Elle ne repose pas sur des malwares joints, mais sur le vol d’identifiants.

- Elle bypasse les contrôles standards (SPF/DKIM/DMARC).

- Elle exploite la confiance dans un outil métier central.

- Elle permet une propagation latérale dans l’entreprise.

👉 C’est typiquement une attaque “low noise / high impact”.

Comment MailSecure bloque efficacement ce type d’attaque

MailSecure ne se limite pas à un filtrage basique. La protection repose sur plusieurs couches complémentaires, précisément adaptées à ce genre de phishing avancé.

1. Blocage en amont au niveau SMTP (gateway)

MailSecure agit avant même l’acceptation de l’email :

- Analyse de la réputation IP via des RBL de référence (ex. botnets, IP dynamiques, VPS abusifs).

- Rejet des connexions SMTP provenant d’infrastructures incompatibles avec un usage mail légitime.

👉 Une partie significative des campagnes est bloquée avant d’entrer dans la messagerie.

2. Analyse avancée des en-têtes et champs non standards

Contrairement à de nombreux filtres basiques, MailSecure :

- inspecte le display name,

- corrèle les incohérences entre domaine d’envoi, nom affiché et infrastructure SMTP,

- détecte les signaux faibles d’usurpation de marque.

👉 Les liens cachés dans des champs détournés sont identifiés et scorés.

3. Détection sémantique et contextuelle (IA)

MailSecure utilise des algorithmes d’analyse sémantique capables d’identifier :

- les messages jouant sur l’urgence,

- les notifications SaaS frauduleuses,

- les formulations typiques de campagnes de phishing ciblées.

Cette approche est indépendante de la présence d’un lien explicite ou d’une pièce jointe.

👉 C’est un point clé face aux attaques “clean email”.

4. Analyse des URLs et redirections

Lorsqu’un lien est détecté :

- inspection des redirections,

- analyse de la fraîcheur du domaine,

- corrélation avec des bases de menaces mises à jour en continu.

Même si la page est hébergée sur une infrastructure apparemment légitime, le contexte global est évalué.

5. Quarantaine et visibilité utilisateur

Les emails suspects sont :

- placés en quarantaine contrôlée,

- accessibles aux utilisateurs finaux,

- exploitables pour l’apprentissage du système et la sensibilisation.

👉 L’entreprise garde la maîtrise sans exposer inutilement les utilisateurs.

Bonnes pratiques complémentaires

Même avec une protection avancée :

- activer le MFA sur HubSpot,

- limiter les droits des comptes,

- surveiller les connexions anormales,

- sensibiliser les équipes marketing et commerciales.

La sécurité email reste un sujet humain autant que technique.

Conclusion

La campagne de phishing ciblant les utilisateurs HubSpot illustre parfaitement l’évolution des menaces actuelles :

- attaques contextuelles,

- exploitation d’outils SaaS légitimes,

- contournement des contrôles traditionnels.

Face à ces scénarios, une simple passerelle antispam ne suffit plus.

MailSecure, en tant que gateway de sécurité email avancée, apporte une réponse concrète grâce à :

- un filtrage SMTP strict,

- une analyse sémantique intelligente,

- une détection fine des signaux faibles.