Black Friday : le terrain de jeu idéal des cyber-escrocs, typosquatting, spoofing, phishing

Chaque année, le Black Friday et les fêtes de fin d’année voient exploser les tentatives de fraude en ligne.

En France, Cybermalveillance.gouv.fr rappelle systématiquement que ces périodes promotionnelles sont particulièrement propices aux arnaques visant à voler des données personnelles et bancaires ou à installer des malwares.CYBERMALVEILLANCE.GOUV.FR+1

Quelques chiffres récents illustrent l’ampleur du phénomène :

- Selon Bitdefender, 3 e-mails sur 4 contenant le mot-clé “Black Friday” en 2024 étaient frauduleux (contre 7 sur 10 l’année précédente).Bitdefender

- Un rapport récent cite une hausse de 250 % des faux sites marchands dans les semaines précédant le Black Friday et une augmentation de 36 % des attaques de phishing sur la même période.IP Twins+1

- La FEVAD, en s’appuyant notamment sur le baromètre du CESIN, rappelle que le phishing est aujourd’hui le vecteur d’attaque n°1 (60 % des incidents).fevad.com

- ENISA, l’agence européenne pour la cybersécurité, confirme que le phishing reste le principal point d’entrée des attaques, représentant environ 60 % des intrusions initiales.ENISA

- En 2024, Cybermalveillance.gouv.fr a constaté une forte hausse des faux mails de “confirmation de commande” utilisés pour piéger les victimes pendant les achats en ligne.CYBERMALVEILLANCE.GOUV.FR

En résumé : Black Friday = volume de mails marketing x vulnérabilité psychologique (urgence, bonnes affaires) x industrialisation du phishing.

Comment les cybercriminels exploitent l’usurpation de domaine

1. Spoofing du domaine expéditeur

L’usurpation de domaine consiste à faire apparaître un e-mail comme provenant d’un domaine légitime (ex. @amazon.fr, @carrefour.fr), alors qu’il est envoyé depuis une infrastructure contrôlée par les attaquants.

Techniquement, plusieurs méthodes sont utilisées :

- Spoofing SMTP classique : l’attaquant forge le champ From: pour faire croire que l’e-mail vient d’une marque connue. Si le domaine n’est pas correctement protégé par SPF, DKIM et surtout DMARC en mode “reject”, de nombreux serveurs accepteront encore ces messages.

- Usurpation du nom affiché (display name attack) : le champ nom est “Amazon”, “La Poste”, “Apple” alors que l’adresse réelle est un domaine exotique ou compromis. Sur mobile, le destinataire ne voit souvent que le nom, pas l’adresse complète.

- Réutilisation de domaines compromis : au lieu d’enregistrer un nouveau domaine malveillant, les attaquants exploitent un serveur de messagerie piraté (PME, association, mairie…) pour envoyer des mails qui bénéficient d’une réputation a priori bonne.

Résultat : même un utilisateur attentif peut se faire piéger avant même de cliquer.

Imitation de marque : typosquatting, clones de sites et fausses confirmations de commande

La deuxième brique, c’est l’imitation de marque : le mail et la page web ressemblent à s’y méprendre à ceux d’enseignes légitimes.

1. Typosquatting et domaines lookalike

Les cybercriminels enregistrent des domaines très proches des marques connues :

amaz0n-fr.com, amzon-offres.fr, cdiscount-promos.net, etc.

utilisation de caractères homoglyphes (lettres visuellement proches), sous-domaines (blackfriday.marque-secure.com) ou suffixes exotiques (.shop, .store, .link, etc.).Les rapports récents montrent que les attaques de phishing imitant de grandes marques de la distribution en ligne augmentent fortement, avec par exemple une hausse de plus de 2 000 % des attaques mimant de grands retailers durant les pics d’achats.cybermagazine.com+1

2. Sites clones et faux tunnels de paiement

Les faux sites reprennent :

- logos, chartes graphiques, menus de navigation ;

- mentions “Black Friday -80 %”, “Livraison express offerte” ;

- faux avis clients et fausses mentions légales.

L’objectif : pousser la victime à :

- saisir ses identifiants de compte (Amazon, banque, PayPal, etc.) ;

- entrer ses coordonnées bancaires sur un faux formulaire de paiement.

Les chiffres montrent que ces faux sites sont en forte progression à l’approche du Black Friday avec des hausses supérieures à 200 % pour certains indicateurs.IP Twins+1

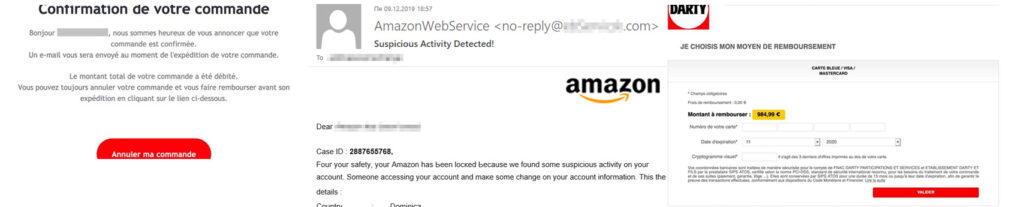

3. Fausses confirmations de commande et notifications de livraison

Les campagnes d’hameçonnage via fausses confirmations de commande se sont nettement intensifiées en 2023–2024, selon le rapport d’activité de Cybermalveillance.gouv.fr.CYBERMALVEILLANCE.GOUV.FR

Exemples de scénarios :

« Confirmation de votre commande Black Friday – montant 984,90 € » → lien de “vérification” vers une page de phishing bancaire.

« Votre colis ne peut pas être livré tant que vous n’avez pas réglé les frais de douane » → paiement frauduleux.

« Anomalie sur votre compte client suite à un achat Black Friday » → demande de re-saisir mot de passe ou code 2FA.Ces mails jouent sur la peur d’un achat non autorisé ou l’urgence de débloquer une livraison.

4. L’effet démultiplicateur de l’IA

ENISA souligne qu’en 2025, plus de 80 % des campagnes de social engineering observées s’appuient déjà sur l’IA : textes mieux rédigés, localisation plus crédible, personnalisation plus fine.ENISA

Concrètement : moins de fautes, plus de réalisme, donc moins de signaux d’alerte visibles pour l’utilisateur final.

Pourquoi la sensibilisation ne suffit plus

La sensibilisation des utilisateurs est indispensable, mais les chiffres montrent clairement que :

- le volume d’attaques augmente ;

- la qualité des e-mails frauduleux s’améliore ;

- les cybercriminels recyclent les mêmes mécaniques en continu (faux conseillers bancaires, fausses confirmations de commande, etc.).CYBERMALVEILLANCE.GOUV.FR+1

Il est illusoire de penser qu’on “résoudra” le problème uniquement par l’éducation : il faut une couche de sécurité technique en amont de la messagerie pour filtrer en masse les campagnes d’usurpation de domaine et d’imitation de marque avant qu’elles n’atteignent l’utilisateur.

L’importance d’une solution anti-phishing comme MailSecure

Pour contrer ces attaques, les entreprises ont besoin d’une solution anti-spam ultra-performante capable de :

- Analyser en profondeur les e-mails Black Friday & promo :

- inspection des en-têtes (cohérence SPF/DKIM/DMARC, IP, serveurs émetteurs) ;

- détection de spoofing de domaine et de noms d’expéditeurs trompeurs ;

- scoring spécifique sur les campagnes à fort risque (achat en ligne, paiements, banques, livraisons, etc.).

- Identifier l’imitation de marque :

- détection de domaines lookalike (typosquatting) et URLs suspectes ;

- analyse des pages de destination (formulaires bancaires ou de login anormaux, certificats SSL douteux, hébergement incohérent avec la marque) ;

- utilisation de techniques d’IA / machine learning pour repérer les modèles de phishing même lorsqu’aucune signature n’existe encore.

- Bloquer les liens et pièces jointes malveillantes :

- réécriture et analyse dynamique des liens (sandboxing, détection de redirections, pages frauduleuses) ;

- analyse des pièces jointes pour détecter les charges malveillantes (ransomware, trojans bancaires, etc.).

- Appliquer une politique cohérente sur tout le parc :

- protection centralisée pour tous les domaines de l’organisation ;

- compatibilité avec les principaux hébergeurs et solutions de messagerie (Microsoft 365, Google Workspace, OVH, Zimbra, etc.) ;

- rapports, journaux et quarantaines exploitables par les équipes IT / RSSI.

La valeur ajoutée spécifique de MailSecure

Dans ce contexte, une solution anti-phishing comme MailSecure apporte plusieurs garanties clés :

- Filtrage en amont de la messagerie : MailSecure fonctionne comme une gateway cloud (SEG) placée devant les serveurs de messagerie, ce qui permet de stopper la majorité des campagnes de phishing et de spam avant qu’elles n’atteignent les boîtes aux lettres.

- Moteur d’IA spécialisé : la détection repose sur des algorithmes de machine learning, computer vision et d’analyse sémantique des contenus, particulièrement adaptés aux campagnes d’usurpation de marque Black Friday (analyse des logos, mises en page, wording promotionnel trompeur, etc.).

- Lutte ciblée contre l’usurpation de domaine : mise en cohérence SPF / DKIM / DMARC, détection de domaines lookalike et de chemins d’acheminement atypiques, ce qui permet de neutraliser une grande partie du spoofing.

- Hébergement en France et conformité RGPD : les plateformes MailSecure sont situées sur un réseau souverain, avec un hébergement en France, ce qui simplifie la mise en conformité réglementaire.

- Protection globale, pas seulement Black Friday : au-delà des pics de campagnes promotionnelles, MailSecure bloque aussi malwares, ransomwares, spams, spear-phishing et tentatives de fraude au président.

Conclusion : anticiper les prochaines saisons de soldes

Les statistiques sont claires : le phishing et l’usurpation de marque sont devenus les vecteurs d’attaque dominants, et le Black Friday en est l’un des catalyseurs majeurs.

- Les volumes augmentent d’année en année.

- Les campagnes se professionnalisent, soutenues par l’IA.

- Les signaux d’alerte visibles pour l’utilisateur se réduisent.

Se contenter de “rappeler la vigilance” aux collaborateurs ne suffit plus. La réponse doit être défense en profondeur : sensibilisation, durcissement des domaines (SPF/DKIM/DMARC) et mise en place d’une solution anti-phishing dédiée comme MailSecure pour filtrer les e-mails en amont.