OVH, Amendes, DocuSign, Alertes Mailbox : les phishing qui exploitent l’urgence – Analyse et décryptage

Les cyberattaquants excellent dans l’art d’exploiter nos émotions ; peur, urgence, stress administratif, pression hiérarchique. Leur objectif : pousser la victime à cliquer avant de réfléchir.

Dans cet article, nous analysons quatre scénarios concrets de phishing, tous basés sur des méthodes réellement observées, puis nous expliquons comment MailSecure neutralise ces attaques grâce à son IA souveraine.

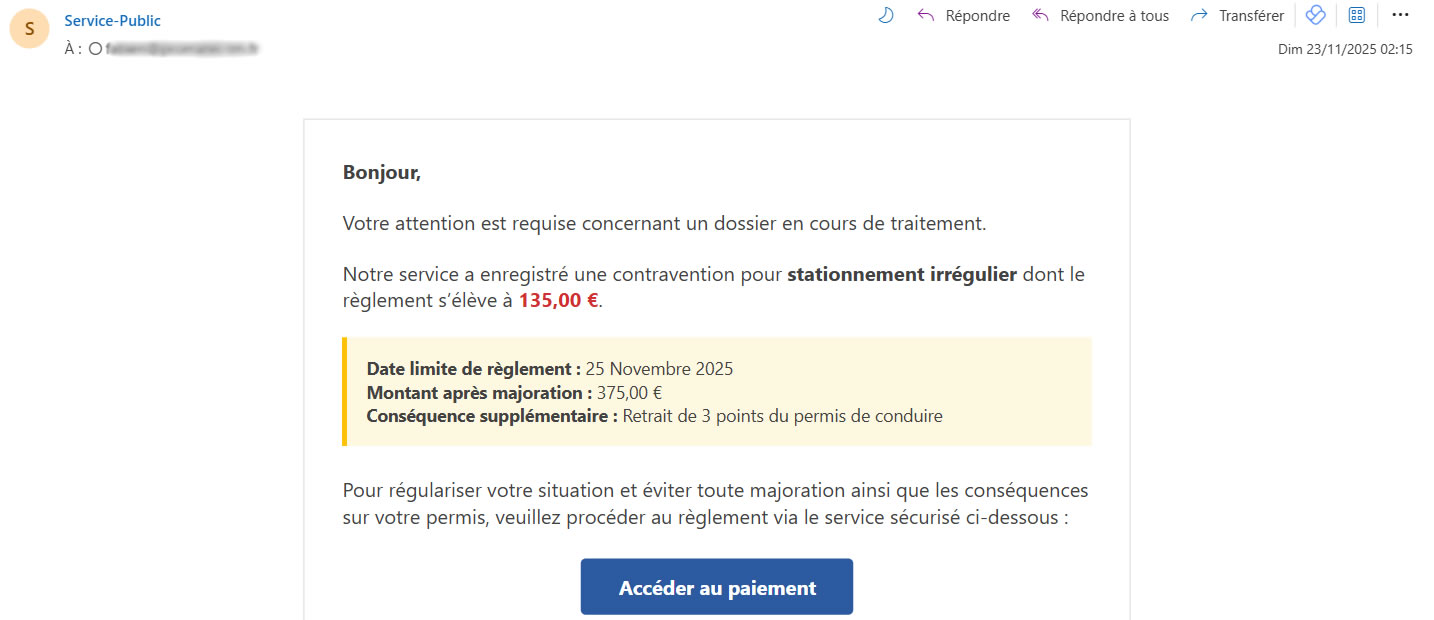

1. Le faux avis d’amende : jouer sur la peur et la sanction immédiate

Extrait d’un phishing réel :

Bonjour,

Votre attention est requise concernant un dossier en cours de traitement.

(…) stationnement irrégulier (…) 135 € à régler avant le 25 Novembre 2025

Montant après majoration : 375 €

Retrait de 3 points du permis

Accéder au paiement

Analyse

Ce type de fraude utilise un cocktail d’éléments anxiogènes qui déclenchent une réaction impulsive :

- Menace immédiate : amende + retrait de points

- Urgence temporelle : “Date limite de règlement”

- Fausse légitimité : vocabulaire administratif, montants crédibles

- Appât du clic : bouton “Accéder au paiement” menant vers un site d’usurpation

Les victimes cliquent bien souvent avant même de vérifier l’adresse réelle de l’expéditeur ou l’URL du lien.

Le but : voler les coordonnées bancaires.

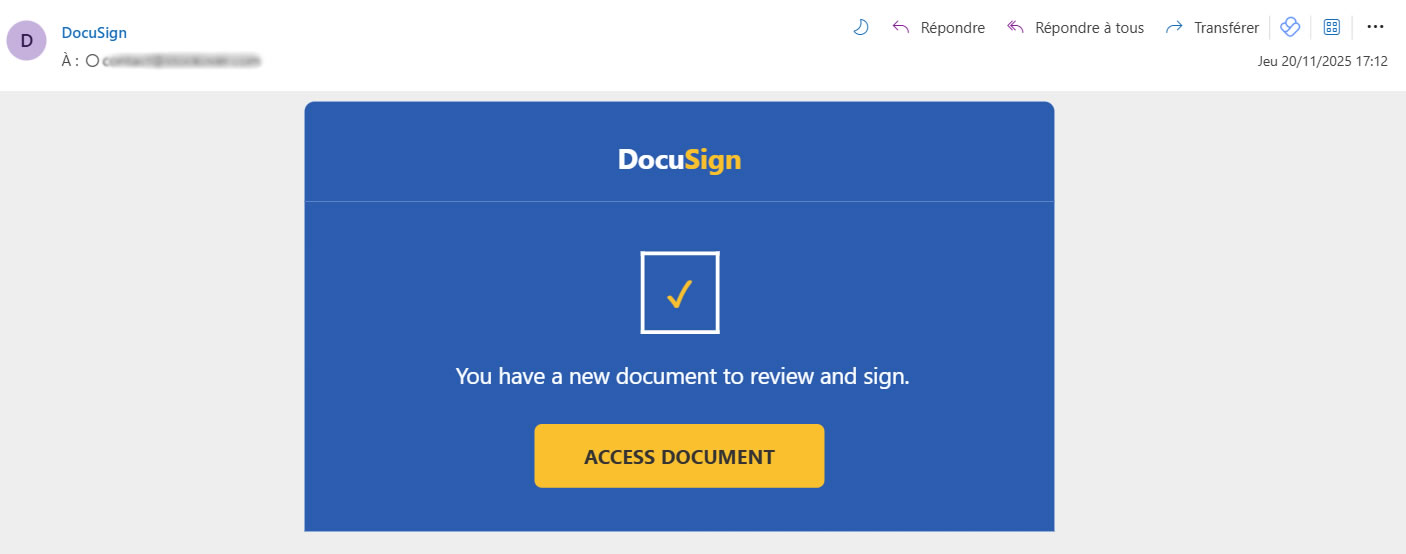

2. Le faux document DocuSign : la pression du « business as usual »

Extrait du message de phishing :

DocuSign – You have a new document to review and sign

ACCESS DOCUMENT

Payment Confirmation

Analyse

Ce phishing joue sur la mécanique professionnelle quotidienne :

- DocuSign est perçu comme fiable → barrière psychologique faible

- Contexte métier crédible : “document à signer”, “payment confirmation”

- Clic naturel : l’utilisateur est habitué à traiter ce type de workflows urgents

- Usurpation de marque avec logo, mise en page, ton corporate

Objectif : récupérer vos identifiants Microsoft 365, Google Workspace ou internes via une fausse page de signature.

Une compromission de compte permet ensuite des attaques internes beaucoup plus graves (fraude au président, vols de données…).

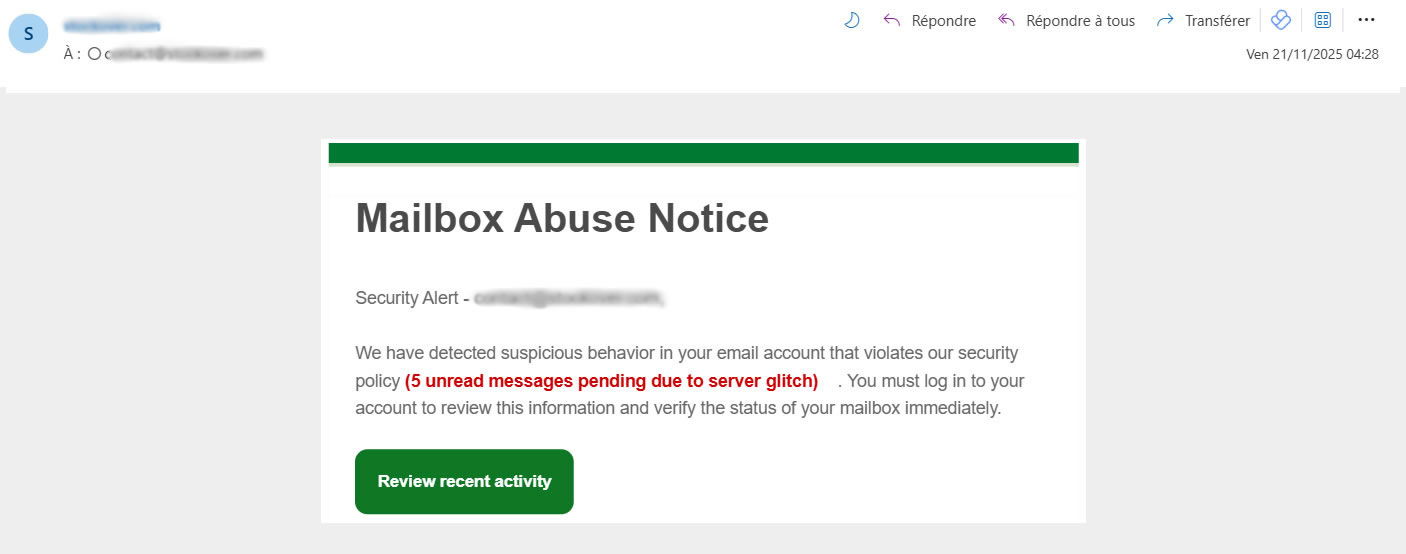

3. L’alerte abus mailbox : la panique liée à la messagerie

Extrait du phishing :

Security Alert – Suspicious behavior detected

(5 unread messages pending due to server glitch)

Review recent activity

You must log in immediately to verify the status of your mailbox.

Analyse

L’attaquant mise ici sur la peur de perdre ses emails, ressource critique pour n’importe quel collaborateur.

- Mention d’un “server glitch” → scénario plausible

- Appel direct à la connexion

- Ton alarmiste : “You must log in immediately”, “to prevent your email account from being compromised”

- Pseudo-notification automatique simulant un fournisseur de messagerie

Le lien renvoie vers une fausse interface de webmail visant à collecter l’identifiant et le mot de passe.

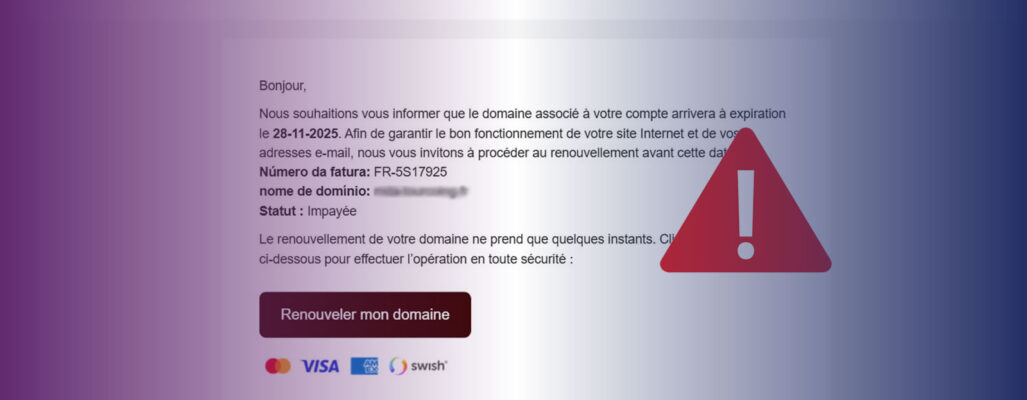

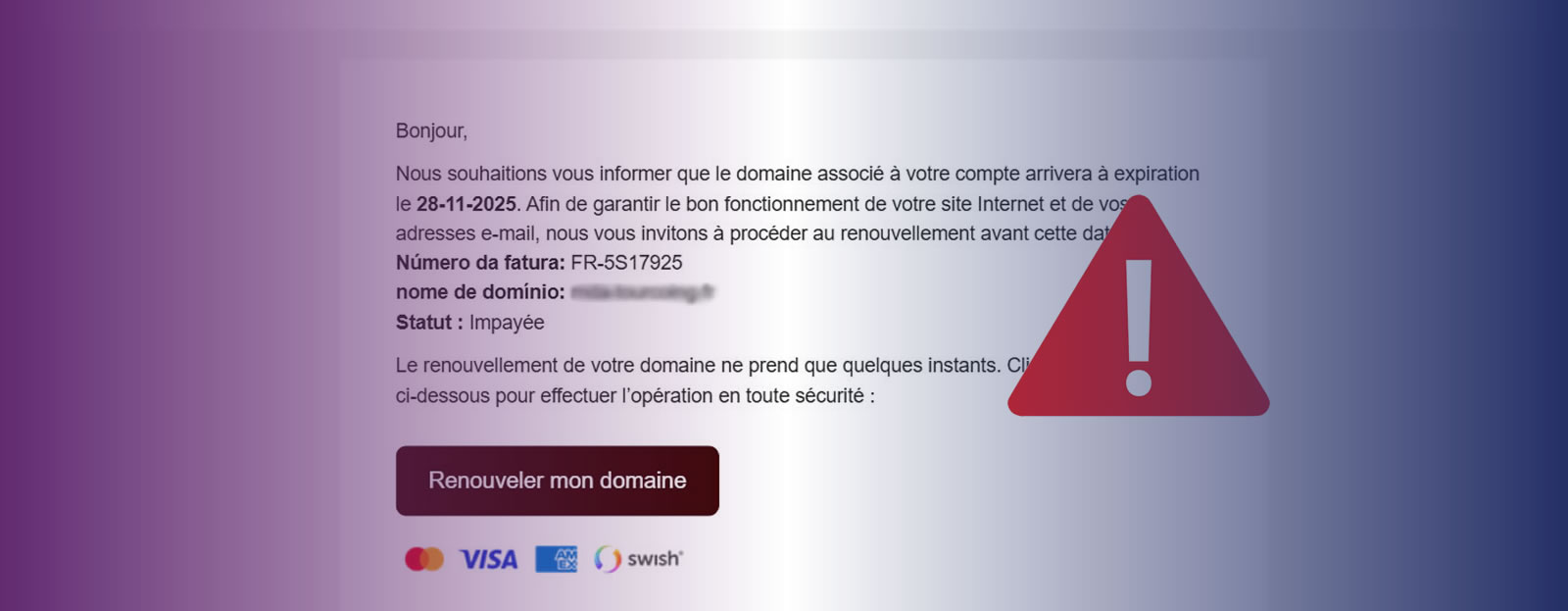

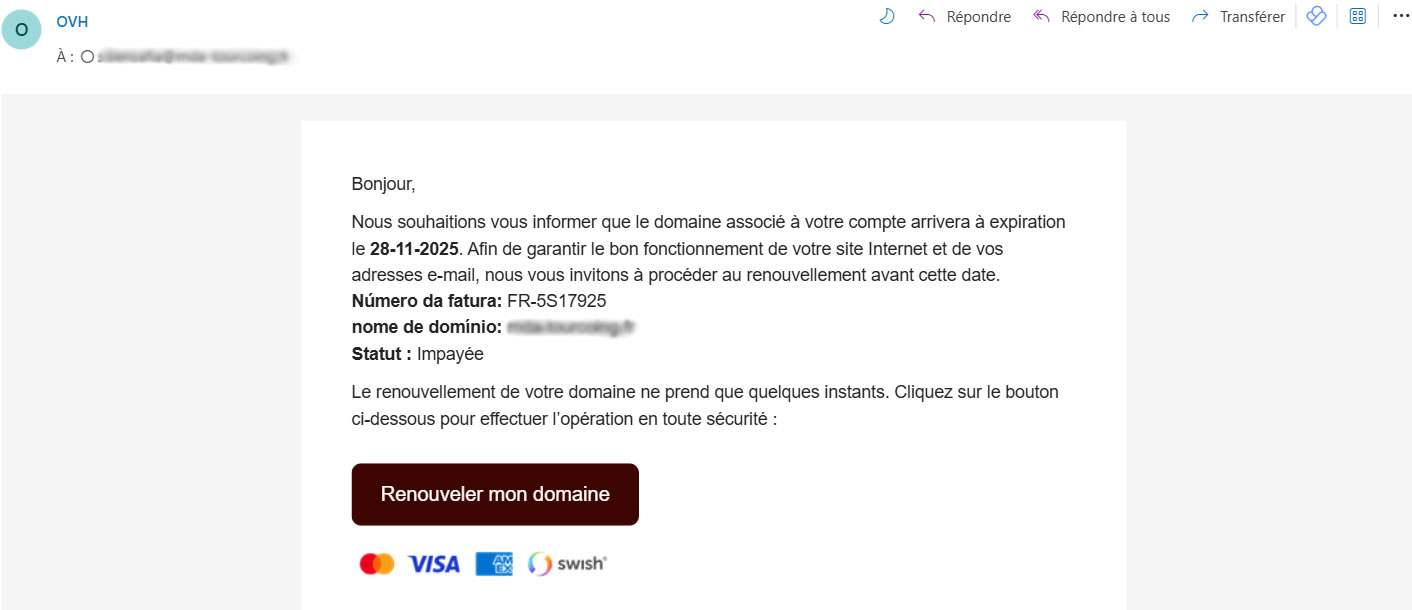

4. Le faux renouvellement de domaine OVH : l’exploitation de la peur de l’interruption de service

Extrait du phishing :

Bonjour,

Votre domaine arrivera à expiration le 28-11-2025.

(…) garantir le bon fonctionnement de votre site Internet et de vos adresses e-mail

Facture FR-5S17925 – Statut : Impayée

Renouveler mon domaine

0VHcloud – © 2025

Analyse

Ce phishing est extrêmement « efficace » car il cible les craintes opérationnelles liées à la continuité de service :

- Menace directe : site Web et e-mails pourraient être coupés.

- Fausse facture / numéro crédible : création d’un sentiment de légitimité administrative.

- Usurpation d’OVHcloud avec un typage visuel proche de l’original (“0VH” au lieu de “OVH”).

- Pression temporelle : date précise d’expiration.

- Incitation au paiement immédiat via un lien frauduleux.

L’objectif est double :

- Voler des coordonnées bancaires,

- Récupérer l’accès au compte OVH, pouvant mener à une prise de contrôle du domaine → un risque majeur (défacement, redirection MX, interception des e-mails…).

Ce type de phishing est de plus en plus sophistiqué, souvent rédigé dans un français crédible, parfois mélangé à d’autres langues pour simuler une automatisation légitime.

Comment MailSecure bloque les attaques de phishing grâce à son IA

Ces quatre exemples ont un point commun :

ils contournent les filtres classiques en jouant sur le social engineering et sur des usurpations graphiques sophistiquées.

MailSecure intègre une IA avancée couplée à plusieurs moteurs d’analyse :

✔ Analyse sémantique des contenus

L’algorithme détecte les patterns typiques du phishing :

- pression temporelle,

- fausses urgences,

- menaces administratives,

- demandes de connexion ou de paiement.

✔ Computer Vision

Les pages de destination, logos DocuSign falsifiés ou pages webmail clonées sont identifiés via analyse visuelle.

✔ Détection comportementale

L’IA identifie des anomalies :

- URLs masquées,

- domaines récents,

- incohérences entre expéditeur et contenu,

- hébergements douteux hors UE.

✔ Moteurs antivirus partenaires + algorithmes propriétaires

MailSecure croise les signaux : réputation, analyse heuristique, machine learning, scoring multi-couches.

Résultat chez MailSecure : ces quatre scénarios sont automatiquement bloqués avant d’atteindre l’utilisateur.

Pourquoi choisir MailSecure : une solution souveraine, hébergée en France

À l’inverse de nombreuses solutions concurrentes, MailSecure est :

- développée par une société française,

- hébergée exclusivement en France,

- opérée sur des infrastructures souveraines dans les Hauts-de-France,

- conforme RGPD et indépendante des Clouds américains.

Cela garantit :

- aucune fuite hors UE,

- maîtrise complète des données,

- un support basé en France, spécialisé en cybersécurité.

Testez MailSecure gratuitement

Pour évaluer concrètement le blocage de ces attaques (phishing, spear phishing, usurpations, malwares…), vous pouvez tester MailSecure gratuitement.

👉 Demandez votre essai gratuit 15 jours

👉 Compatible Microsoft 365, Google Workspace, OVH, Ionos, Zimbra, Bluemind, Postfix, etc.

👉 La version MalSecure Gateway est disponible pour les revendeurs / MSP