Usurpation d’adresse email : comment protéger votre messagerie ?

L’usurpation d’adresse email, aussi appelée email spoofing, est une technique fréquemment utilisée par les cybercriminels pour tromper leurs victimes. En falsifiant l’expéditeur d’un email, ils se font passer pour une entité de confiance afin de pousser leurs cibles à divulguer des informations sensibles ou à exécuter des actions malveillantes.

Cette technique est particulièrement répandue dans les attaques de phishing et de spear phishing, rendant la détection plus complexe, même pour les systèmes de protection avancés. Dans cet article, nous vous expliquons comment fonctionne cette menace, comment la repérer et surtout comment vous en protéger efficacement avec MailSecure.

Qu’est-ce que l’usurpation d’adresse email ?

L’usurpation d’email consiste à modifier l’en-tête d’un message pour masquer l’identité réelle de l’expéditeur et faire croire qu’il provient d’une source légitime (entreprise, institution, connaissance de la victime).

En raison du fonctionnement du protocole SMTP (Simple Mail Transfer Protocol), qui ne prévoit pas d’authentification stricte par défaut, les hackers peuvent aisément falsifier ces informations pour se donner une apparence crédible.

Les conséquences de cette manipulation sont nombreuses :

✔️ Augmentation du taux de réussite des attaques de phishing

✔️ Réduction de la vigilance des destinataires

✔️ Possibilité de compromettre des entreprises entières via des fraudes au PDG

Comment fonctionne l’usurpation d’email ?

Un pirate peut usurper un email en modifiant certains champs d’en-tête du message, notamment :

- « De » (Expéditeur) : Le champ le plus couramment falsifié pour faire croire que l’email provient d’une source de confiance.

- « Répondre à » : Redirige les réponses vers une adresse frauduleuse pour engager la victime dans un échange manipulé.

- « Received » : Indique l’IP du serveur d’envoi. Les attaquants avancés peuvent modifier ces informations pour dissimuler leur véritable identité.

Cette flexibilité technique permet aux cybercriminels de mettre en place différents types d’usurpation d’email.

Les différentes techniques d’usurpation d’email

1. Usurpation du nom de l’expéditeur

Cette méthode consiste à afficher un nom familier ou une entreprise connue dans le champ « Expéditeur » sans modifier l’adresse email réelle.

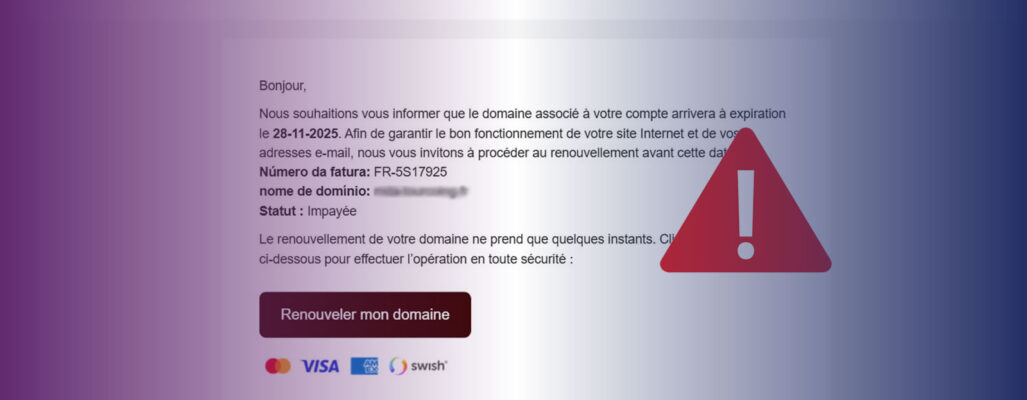

🛑 Exemple : Vous recevez un email de « Service client PayPal », mais l’adresse associée est support-clientxyz@gmail.com.

📱 Sur mobile, cette attaque est encore plus efficace, car seuls le nom et l’objet du mail apparaissent, l’adresse email étant souvent masquée.

2. Usurpation du domaine exact

Avec des outils spécialisés, un attaquant peut envoyer des emails semblant provenir d’une adresse parfaitement légitime.

🛑 Exemple : Un email semble provenir de facture@entreprise.com, alors qu’il a en réalité été expédié depuis un serveur pirate.

💡 Les protocoles SPF, DKIM et DMARC permettent aujourd’hui de limiter cette menace, mais une mauvaise configuration peut rendre une entreprise vulnérable.

3. Usurpation par domaines voisins

Les cybercriminels achètent des noms de domaine très similaires à ceux des entreprises ciblées afin de duper leurs victimes.

🛑 Exemple : Un pirate enregistre entreprise-support.com au lieu de entreprise.com pour tromper les destinataires.

👀 Astuce : Vérifiez toujours les adresses de l’expéditeur et survolez les liens avant de cliquer.

Quels sont les risques d’une attaque par usurpation d’email ?Une attaque réussie peut entraîner des conséquences graves :

🔹 Vol de données sensibles : informations clients, identifiants, documents internes…

🔹 Infiltration dans la chaîne d’approvisionnement : compromission des partenaires et fournisseurs.

🔹 Diffusion de malwares et ransomwares : blocage de l’entreprise et pertes financières.

🔹 Fraude au virement : manipulation d’un employé pour transférer de l’argent à un hacker.

🔹 Atteinte à la réputation : si votre entreprise est utilisée pour envoyer des emails frauduleux, elle risque d’être mise sur liste noire et de perdre la confiance de ses clients.

⚠️ Même les grandes entreprises sont vulnérables ! Des géants comme Google et Facebook ont déjà été victimes d’attaques d’usurpation d’email ayant entraîné des pertes financières considérables.

Comment détecter une usurpation d’email ?

Certaines vérifications simples permettent d’identifier les emails usurpés :

🔍 Analyser l’adresse email de l’expéditeur : Ne vous fiez pas au nom affiché, mais à l’adresse réelle.

📌 Vérifier les en-têtes des emails : Incohérences dans les champs « De », « Répondre à », « Received »…

⚠️ Méfiez-vous des contenus suspects : erreurs grammaticales, demandes inhabituelles, liens ou pièces jointes non sollicités.

⏳ Attention aux messages urgents : une demande pressante de paiement ou de connexion à un compte doit éveiller les soupçons.

🛑 En cas de doute, contactez directement l’expéditeur via un autre canal.

Essayez gratuitement MailSecure pendant 15 jours !

Vous souhaitez tester MailSecure et voir la différence ? Nous vous proposons un essai gratuit de 15 jours pour découvrir comment notre logiciel anti-spam peut protéger efficacement votre boîte de réception contre les spams et autres menaces en ligne. Cliquez ici pour commencer votre essai gratuit dès maintenant !