L’Évolution des Cryptovirus Propagés par Email : Menaces et Solutions (2024)

Introduction

Les cryptovirus, également connus sous le nom de ransomwares, sont une menace croissante dans le monde de la cybersécurité. Ces logiciels malveillants chiffrent les données de l’utilisateur et exigent une rançon pour leur déchiffrement. Propagés par diverses méthodes, les emails malveillants restent l’un des vecteurs de diffusion les plus courants et efficaces. Dans cet article, nous allons explorer l’évolution des cryptovirus propagés par mail, les techniques utilisées par les cybercriminels, les chiffres clés jusqu’en 2024 et les meilleures pratiques pour se protéger contre ces menaces.

Les débuts des cryptovirus

Les premiers cryptovirus sont apparus à la fin des années 1980, mais ce n’est qu’au début des années 2000 qu’ils ont commencé à se propager massivement par email. Le ver ILOVEYOU, en 2000, a été l’un des premiers exemples marquants d’un virus utilisant des emails pour se propager rapidement. Il exploitait la curiosité humaine en envoyant un message d’amour fictif qui, une fois ouvert, déclenchait l’infection.

L’émergence des ransomwares moderne

Les ransomwares modernes ont vu le jour au début des années 2010. Cryptolocker, apparu en 2013, a marqué un tournant majeur. Il se propageait par email via des pièces jointes malveillantes, souvent déguisées en fichiers PDF ou ZIP. Une fois installé, il chiffrait les fichiers de l’utilisateur et demandait une rançon en bitcoins pour les déchiffrer.

Techniques de propagation sophistiquées

Les cybercriminels ont affiné leurs techniques de propagation par email au fil des ans :

- Phishing : Les emails de phishing sont conçus pour ressembler à des communications légitimes provenant de sources fiables telles que des banques, des entreprises ou des collègues. Ils contiennent souvent des liens ou des pièces jointes malveillantes.

- Spear phishing : Cette variante plus ciblée du phishing s’adresse à des individus spécifiques ou à des organisations, utilisant des informations personnelles pour rendre l’attaque plus crédible.

- Macro-malware : Certains cryptovirus sont intégrés dans des macros de documents Microsoft Office, tels que des fichiers Word ou Excel. Lorsque l’utilisateur active les macros, le malware s’installe sur l’ordinateur.

- Exploits et kits d’exploitation : Les emails peuvent contenir des liens vers des sites Web compromis qui exploitent des vulnérabilités de logiciels pour infecter l’ordinateur de l’utilisateur.

Les types de cryptovirus

Les cryptovirus se sont diversifiés en termes de sophistication et d’impact :

- Cryptolocker : Un des premiers ransomwares modernes, il demandait une rançon en bitcoins et détruisait les clés de chiffrement après un certain temps si la rançon n’était pas payée.

- Locky : Apparu en 2016, il se propageait principalement par des emails de phishing contenant des fichiers Word avec des macros malveillantes.

- WannaCry : Ce ransomware a causé des ravages en 2017 en exploitant une vulnérabilité dans le système d’exploitation Windows. Il se propageait via un ver et chiffrant les fichiers de centaines de milliers d’ordinateurs à travers le monde.

- Ryuk : Ce ransomware, apparu en 2018, cible principalement les grandes entreprises et les institutions publiques, exigeant souvent des rançons très élevées.

- REvil (ou Sodinokibi) : Apparu en 2019, ce ransomware est connu pour ses attaques sophistiquées et ses demandes de rançon élevées, souvent en millions de dollars.

- Maze : Ce ransomware, actif en 2019 et 2020, est connu pour exfiltrer des données avant de les chiffrer et menacer de les publier si la rançon n’est pas payée.

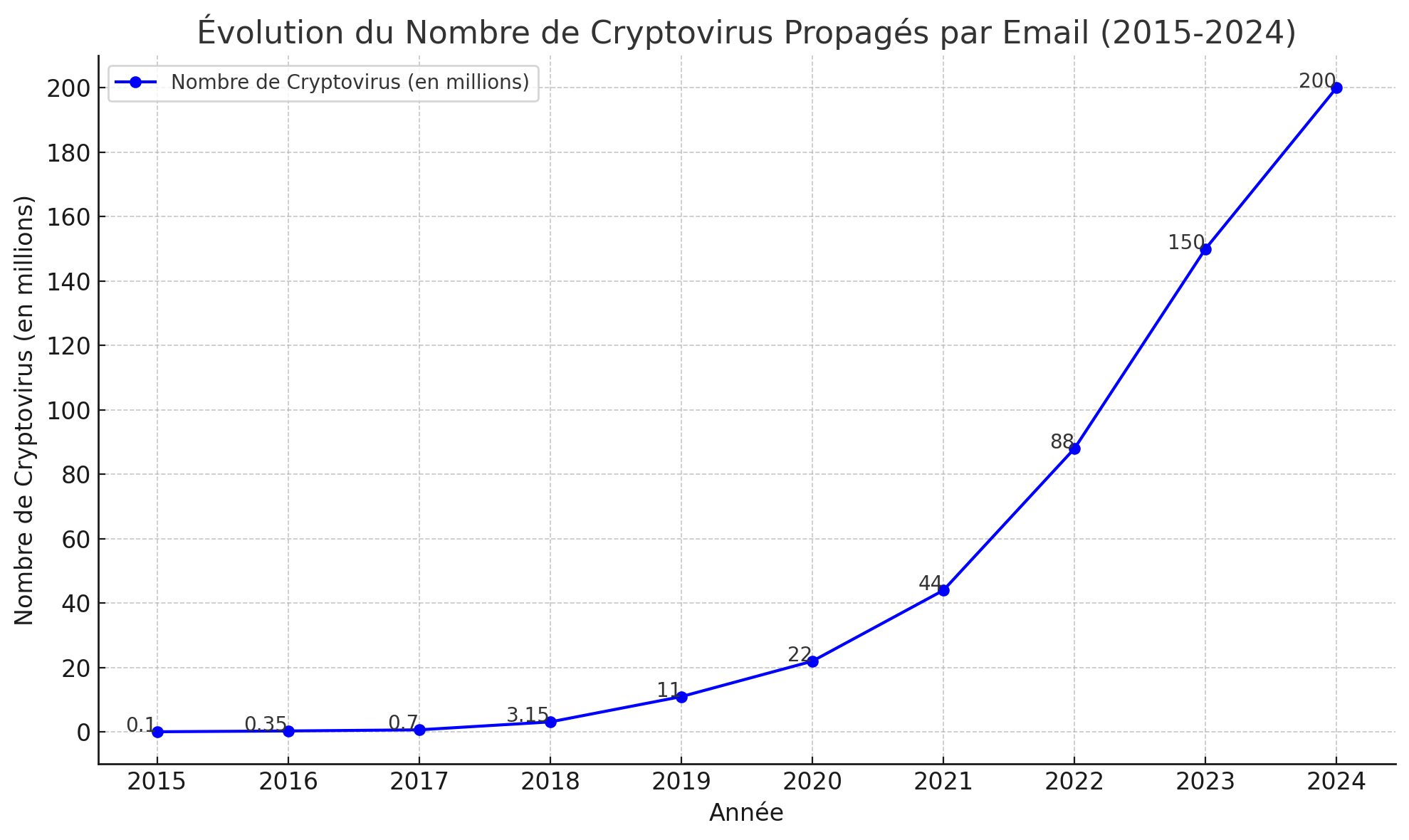

Statistiques et chiffres clés (2015-2024)

Les données montrent une augmentation exponentielle des attaques de ransomwares au fil des ans :

- 2015 : Le nombre de ransomwares a augmenté de 35% par rapport à l’année précédente.2016 : Le ransomware Locky a infecté plus de 100 000 ordinateurs par jour au cours de ses premières semaines de propagation

- 2017 : WannaCry a touché plus de 200 000 systèmes dans 150 pays, causant des dommages estimés à des milliards de dollars.

- 2018 : Les attaques de ransomware ont augmenté de 350% par rapport à 2017, avec Ryuk causant des dommages importants.

- 2019 : Le coût moyen des rançons payées a augmenté de 184% par rapport à 2018, atteignant environ 84 000 dollars.

- 2020 : Le nombre d’attaques de ransomwares a doublé par rapport à 2019, avec des rançons moyennes atteignant 233 000 dollars.

- 2021 : Les attaques ont continué de croître, ciblant des infrastructures critiques comme Colonial Pipeline, entraînant des paiements de rançon de plusieurs millions de dollars.

- 2022 : Les coûts globaux des ransomwares ont dépassé les 20 milliards de dollars, affectant les entreprises de toutes tailles.

- 2023 : Les ransomwares ont touché environ 75% des entreprises dans le monde, avec des coûts de rançon moyens atteignant 1,2 million de dollars par attaque.

- 2024 : Les prévisions indiquent une augmentation continue des attaques de ransomwares, avec des dommages financiers potentiels dépassant les 30 milliards de dollars.

Mesures de protection

Pour se protéger contre les cryptovirus propagés par mail, il est essentiel de suivre les meilleures pratiques de cybersécurité :

- Formation des utilisateurs : Sensibiliser les employés et les utilisateurs aux dangers des emails de phishing et aux méthodes pour les identifier.

- Filtrage des emails : Utiliser des solutions de sécurité pour filtrer les emails entrants et détecter les pièces jointes et les liens malveillants.

- Mises à jour régulières : Maintenir les logiciels et les systèmes d’exploitation à jour avec les derniers correctifs de sécurité.

- Sauvegardes régulières : Effectuer des sauvegardes régulières des données critiques et les stocker hors ligne pour éviter qu’elles ne soient chiffrées par un ransomware.

- Solutions de sécurité : Utiliser des logiciels antivirus et des solutions de sécurité avancées pour détecter et bloquer les menaces en temps réel.

- Utilisation de solutions de passerelle : Adopter des solutions de passerelle de sécurité telles que MailSecure Protection, qui filtrent les emails malveillants avant qu’ils n’atteignent les utilisateurs finaux, ajoutant une couche de protection essentielle contre les ransomwares.

Conclusion

L’évolution des cryptovirus propagés par mail montre une sophistication croissante des cybercriminels et des méthodes qu’ils utilisent pour piéger leurs victimes. La protection contre ces menaces nécessite une combinaison de vigilance, de formation et de technologies de sécurité avancées. En restant informé des dernières tendances en matière de cybersécurité et en adoptant des mesures proactives, il est possible de réduire considérablement le risque d’infection par un cryptovirus.

Ne baissez jamais la garde et assurez-vous de toujours vérifier l’authenticité des emails avant de cliquer sur des liens ou d’ouvrir des pièces jointes.

Sources :

- Cybersecurity Ventures

- Statista

- Symantec Internet Security Threat Report