Une campagne de phishing vise les hôteliers : faux mails Booking.com et piège au CAPTCHA

Un nouveau type d’attaque par hameçonnage frappe les professionnels du secteur hôtelier à l’échelle mondiale. Cette campagne sophistiquée, récemment analysée par Microsoft Threat Intelligence, détourne l’image de Booking.com pour tromper les établissements en leur envoyant de faux emails alarmants. Ce mode opératoire a déjà été identifié et bloqué par les algorithmes intelligents de MailSecure, qui ont reconnu la structure frauduleuse de ces messages dès les premières occurrences.

Table des matières

Une attaque ciblée et bien ficelée

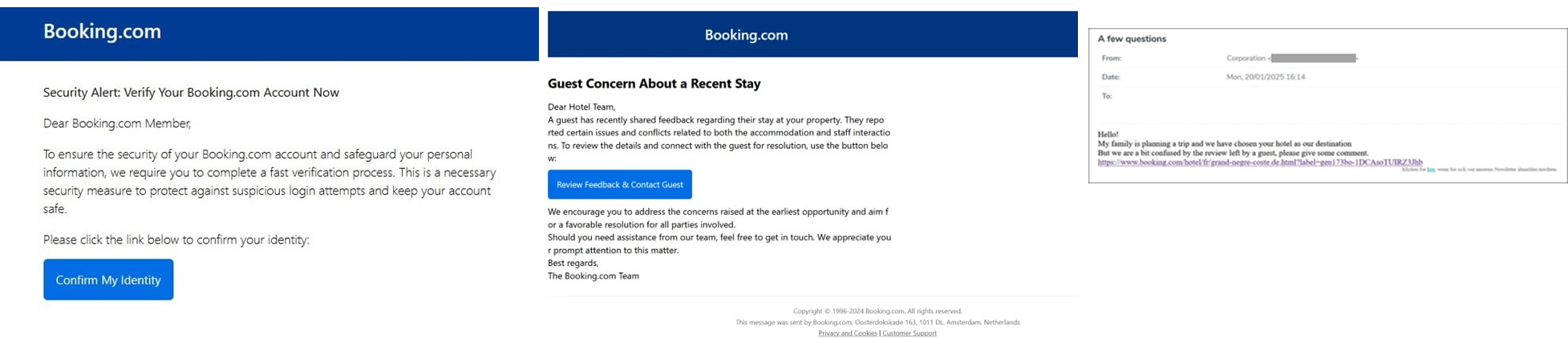

Les établissements hôteliers en Europe, en Amérique du Nord, en Asie et en Océanie sont les principales cibles de cette campagne. Les cybercriminels misent sur la notoriété de la plateforme Booking et sur la fréquence des échanges entre cette dernière et les professionnels du secteur pour crédibiliser leurs messages.

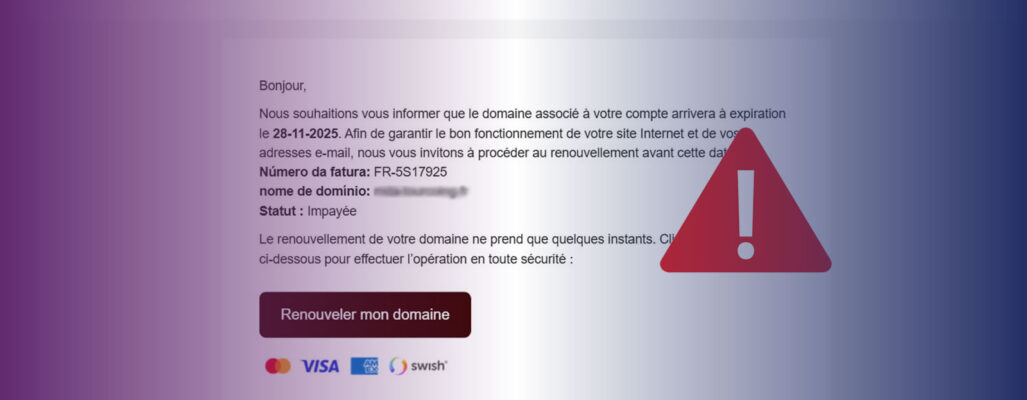

Les faux emails prennent souvent des airs de plaintes clients, d’opportunités commerciales ou de demandes urgentes de vérification de compte. Ils contiennent généralement un lien ou une pièce jointe PDF redirigeant la victime vers un site qui imite parfaitement l’interface de Booking.com.

Le piège du faux CAPTCHA

Sur cette page frauduleuse, un faux CAPTCHA est affiché – une ruse bien pensée pour inspirer confiance à la victime. Mais contrairement aux tests classiques qui demandent d’identifier des objets ou résoudre une opération, ce CAPTCHA un peu particulier incite l’utilisateur à utiliser le raccourci Windows + R, ouvrant la fenêtre d’exécution système, pour coller une commande copiée à son insu dans le presse-papiers.

Ce geste anodin, en apparence, déclenche en réalité l’installation d’un logiciel malveillant sur l’ordinateur. L’attaque exploite la technique dite ClickFix, qui détourne la logique humaine de résolution de problèmes pour faire passer une action malveillante.

Des malwares dangereux à la clé

Parmi les malwares détectés dans cette campagne figurent des noms tristement connus comme XWorm, Lumma Stealer, VenomRAT, AsyncRAT, Danabot et NetSupport RAT. Tous sont conçus pour exfiltrer des données sensibles : informations bancaires, identifiants de connexion, accès à distance aux machines…

La prévention, un levier essentiel

Pour éviter de tomber dans ce genre de piège, quelques réflexes sont à adopter :

- Toujours vérifier l’adresse email de l’expéditeur

- Ne jamais cliquer sur un lien ou ouvrir une pièce jointe douteuse

- Vérifier scrupuleusement l’URL du site visité : seule booking.com est légitime

- Ne jamais exécuter une commande système issue d’une source inconnue

MailSecure, votre bouclier contre le phishing

Grâce à son intelligence artificielle de nouvelle génération, le logiciel anti-spam MailSecure a déjà intercepté ce type de campagne dès ses premières vagues. Son système de détection avancé est capable d’identifier les modèles comportementaux anormaux, les tentatives d’usurpation de marque et les techniques de phishing avancées comme les faux CAPTCHA et les commandes clipboard.

En s’appuyant sur un filtrage adaptatif, nourri par des remontées terrain et des algorithmes de Machine Learning, MailSecure protège toutes les messageries professionnelles, quels que soient l’hébergeur ou la configuration.

🚀 Essayez MailSecure gratuitement pendant 15 jours

Découvrez comment notre solution anti-spam peut stopper efficacement les tentatives de phishing, de malware et de ransomware.

👉 Tester MailSecure gratuitement